Don’t Bring Your Own Key: So unsicher ist BYOK

Gegenüber der Public Cloud bestehen vielerorts noch immer Sicherheitsbedenken. Zahlreiche große Anbieter begegnen dem, indem sie verschiedene Sicherheitsfeatures anbieten – darunter auch die Möglichkeit, dass Anwender ihren eigenen Mandantenschlüssel mitbringen und verwalten („Bring Your Own Key“ bzw. „BYOK“). Dabei verfügt im Idealfall nur der Anwender über den Zugriff auf den Schlüssel.

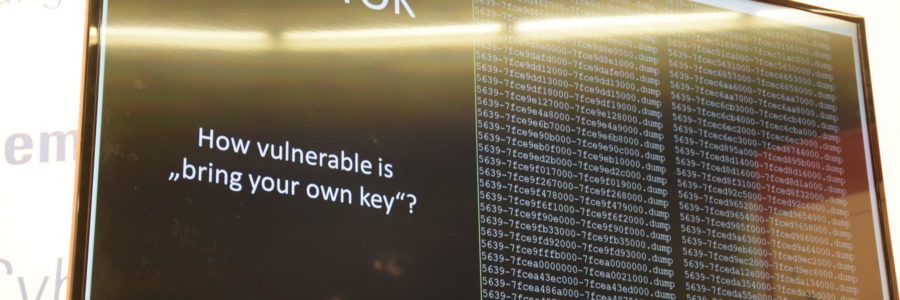

Eine BYOK-Lösung, bei der Daten in der Cloud verarbeitet werden, bringt allerdings auch erhebliche Schwachstellen mit sich: Wenn Daten in der Cloud entschlüsselt werden, müssen der Schlüssel und die zu verarbeitenden Daten zwangsläufig in den Hauptspeicher des Servers kopiert werden. Administratoren oder Mitarbeiter des Cloud-Anbieters, die Zugriff auf den Server haben, können mit wenig Aufwand ein Abbild des Speichers (einen sogenannten „Memory Dump“) erstellen und die Daten anschließend gezielt nach dem Schlüssel durchsuchen. Und das ist gar nicht so schwer…

So unsicher ist BYOK

Auf der IT-Security-Messe it-sa 2018 hat uniscon-Gründer und -CTO Dr. Hubert Jäger in mehreren Live-Hacking-Sessions demonstriert, wie schnell sich vom Nutzer selbst verwaltete BYOK-Passwörter bei einem großen Public-Cloud-Anbieter auslesen lassen.

Dazu sind im Prinzip nur drei Schritte nötig:

1. Log-in via SSH

Der Admin oder Mitarbeiter des Cloud-Anbieters verschafft sich über das Netzwerkprotokoll Secure Shell (SSH) oder einen vergleichbaren Remote-Zugang Zugriff auf den Server, auf dem die Anwenderdaten- und Schlüssel liegen.

2. Memory Dump erstellen

Um ein Abbild des physischen Speichers zu erstellen, braucht es nur wenige Befehle. Je nach Speicherumfang kann dies einige Minuten dauern

3. Schlüssel auslesen

Nun kann der Angreifer mittels einer einfachen Heuristik den Kunden-Schlüssel im Memory Dump finden.

Liegt dem Angreifer der Schlüssel erst einmal im Klartext vor, kann er damit sämtliche Daten des Anwenders entschlüsseln. Der Schaden für das betroffene Unternehmen ist je nach Szenario immens – aber vermeidbar, wie Dr. Jäger zu denken gibt.

Kein Zugang – kein Problem!

„Wenn Daten für den Cloud-Anbieter oder seine Mitarbeiter einsehbar sind, können sie auch weitergegeben oder missbraucht werden“, sagt Jäger. „Bei den meisten großen Cloud-Anbieter haben die Administratoren weit mehr Rechte, also sie zum Wahrnehmen ihrer Admin-Aufgaben benötigen. Das ist eine unnötige Schwachstelle, die sich mit der Wahl des richtigen Cloud-Anbieters umgehen lässt.“

Dr. Hubert Jäger rät daher zu Cloud-Lösungen, bei denen ein Zugriff durch den Betreiber ohne seine Mitarbeiter technisch von vornherein ausgeschlossen ist – wie es beispielsweise bei betreibersicheren Cloud-Diensten wie der Versiegelten Cloud der Deutschen Telekom oder uniscons Sealed-Cloud-Dienst idgard der Fall ist: Durch die logische und physische Verkapselung der Server ist zuverlässig sichergestellt, dass niemand auf die gespeicherten Daten zugreifen kann. Ein direkter SSH-Zugriff ist hier unmöglich – und damit auch das „Dumpen“ und Auslesen des Speichers.

Sind Sie neugierig geworden?

Sie möchten uniscons betreibersicheren Cloud-Dienst iDGARD testen, der Ihre Daten und Geschäftsgeheimnisse sowie die Daten Ihrer Kunden zuverlässig schützt? Dann melden Sie sich an und testen Sie idgard 14 Tage kostenlos.

- Kein Risiko: Der Test läuft automatisch aus.

- Sie brauchen bei der Anmeldung zum Test keine Zahlungsdaten angeben.

Sie haben Fragen oder möchten uns Ihr Feedback mitteilen? Schreiben Sie uns an: support@idgard.de.