STAN statt HSM: Uniscon auf dem 16. IT-Sicherheitskongress des BSI

„Hardware Security Module (HSM) – was kommt danach?“ fragte privacyblog-Autor und Cloud-Security-Experte Dr. Hubert Jäger auf dem 16. IT-Sicherheitskongress des Bundesamtes für Sicherheit (BSI). Rund 150 IT-Fachkräfte, Cyber-Sicherheitsexperten und Entscheider saßen am 23. Mai im Parksaal der Stadthalle Bonn-Bad Godesberg und lauschten seinem Fachvortrag.

„IT-Sicherheit als Voraussetzung für eine erfolgreiche Digitalisierung“ war das Motto des diesjährigen IT-Sicherheitskongresses. Ziel des Events: Das Thema IT-Sicherheit aus unterschiedlichen Blickwinkeln zu beleuchten, Lösungsansätze vorzustellen und weiterzuentwickeln. Das Vortragsprogramm ist unterteilt in mehrere Themenblöcke. „Security by Design, Sichere Identitäten“ – in diesem Themenblock informierte sich die Crème de la créme der IT-Sicherheitsexperten, warum STAN eine ernstzunehmende Alternative zu HSM darstellt.

Grenzen der Hardware Security Module

In sicheren Rechen-Infrastrukturen werden die Schlüssel zur kryptografischen Verschlüsselung üblicherweise in so genannten Hardware Security Modulen (HSM) verwahrt und gespeichert. Diese gelten als besonders manipulationssicher, sind dafür aber in ihrer Funktionalität und Sicherheit eingeschränkt: Es können nur vergleichsweise wenige Schlüssel erzeugt und gespeichert werden. Deshalb kommen in größeren IT-Installationen mehrere Hardware Security Module parallel zum Einsatz. Deren Verwaltung ist kompliziert und entsprechend aufwändig. Darüber hinaus ist das Einbringen der Geheimnisse, aus denen die Schlüssel erzeugt werden, in die Module ein risikobehafteter Prozess. Denn hierbei muss man sich auf die Integrität und Unabhängigkeit der beteiligten Mitarbeiter verlassen.

STAN statt HSM: Schlüssel aus verteilten Netzen

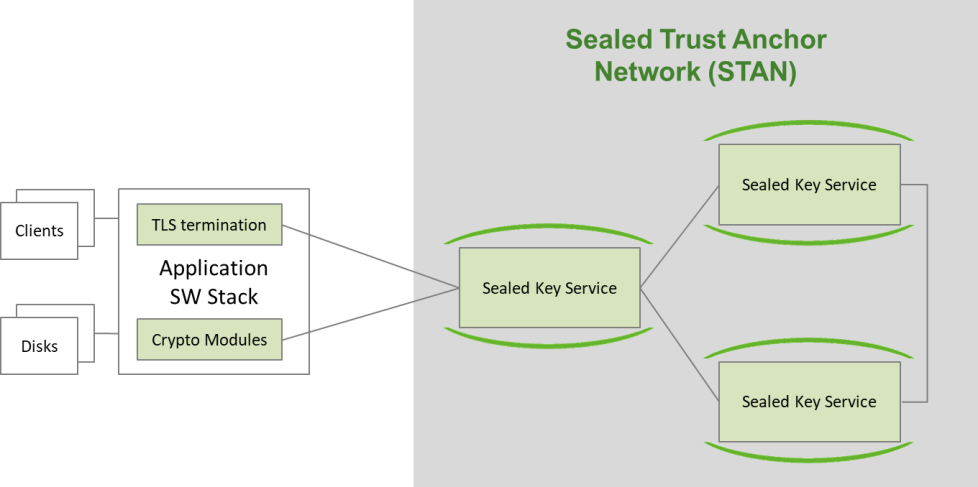

Alternativ schlägt Jäger eine Verteilung der Schlüssel-Bereitstellung auf mehrere Knoten mit je unterschiedlichen Betreibern vor. Dieses „Sealed Trust Anchor Network“ (STAN) – in Abb.1 mit drei Knoten dargestellt – versorgt einen „Application Software (SW) Stack“ mit kryptografischen Schlüsseln. Diese dienen sowohl der Verschlüsselung der zu speichernden Daten als auch der sicheren Transportverschlüsselung.

Der Betrieb der Netzknoten erfolgt in den bereits aus der Sealed-Cloud-Technologie bekannten „Data Clean Up Areas“ (DCUA). Diese manipulationssicheren Kapseln verhindern mit rein technischen, ineinander verzahnten Maßnahmen jeglichen unbefugten Zugriff.

Durch die Verteilung der Funktion zur Bereitstellung von äußerst sensiblem Schlüsselmaterial auf mehrere Netzknoten, die von verschiedenen Betreibern unterhalten werden, kann die Unabhängigkeit mehrerer Beteiligter besser gewährleistet werden als bei herkömmlichen HSM. Denn eine arglistige Zusammenarbeit der eigentlich voneinander unabhängigen Betreiber ist bei einem Netz weniger wahrscheinlich als zwischen Mitarbeitern ein und derselben Organisation. Dadurch können Sealed Trust Anchor Networks Schlüsseldienste nicht nur flexibler, günstiger und skalierbarer, sondern auch auf höherem Sicherheitsniveau anbieten.

(Titelbild: Eingang Dienstgebäude des BSI, Quelle: Bundesamt für Sicherheit in der Informationstechnik)